Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- 가명정보처리

- 한국정보보호산업협회

- node.js

- 확장 유클리드 알고리즘

- 개인정보보호교육

- 무료교육

- 덧셈 암호

- package-lock.json

- 유클리드_알고리즘

- 모듈러 연산

- 포너블

- package.json

- 백엔드

- pwnable.tw

- 국가인적자원개발컨소시엄

- 동적타이핑

- 개인정보안전성

- arrow function

- 웹 프레임워크

- 개인정보보호

- 개인정보보호위원회

- 한국정보보호산업협회기자단

- function scope

- 곱셈 암호

- 디오판투스 알고리즘

- 호이스팅

- 한국산업인력공단

- 백엔드입문

- 마감임박

- Writeup

Archives

- Today

- Total

짱짱해커가 되고 싶은 나

[Cheat Engine] Tutorial - Step 7 본문

☞ Start !

이번에는 Code injection 문제다.

타겟 프로세스에 코드 조각을 넣고 이 코드를 실행했을 때의 결과를 보는 것이다.

health 값이 클릭할 때마다 1씩 감소할 건데, 클릭할 때 health가 2 증가하게 만들면 성공!

먼저, 값이 들어 있는 주소를 찾는다.

그리고 이 값이 hit me를 하면 -1된 값으로 쓰이니까, what writes를 눌러서 해당 코드를 확인한다.

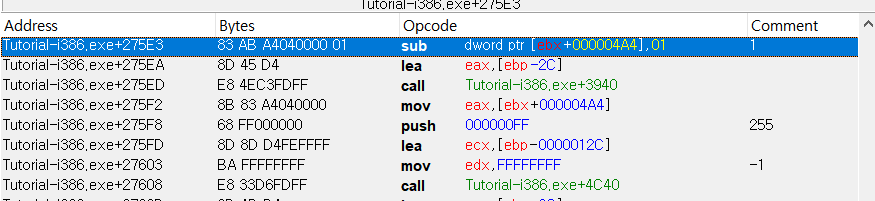

보면 예상한대로 sub 가 잘 들어있다. show disassembler로 코드를 자세히 보면, 다음과 같이

값이 들어있는 곳에 -1을 해주고 있다.

이제 여기서 add, 2로 해주거나 sub, -2로 해주면 될 것이다.

코드를 넣기 위해서는 ctrl+A를 눌러서 Auto assemble을 실행시켜준다.

template를 눌러서 code injection을 선택하고, 코드 인젝션할 주소를 확인한 뒤 ok!

그러면 해당 주소에 code injection을 하는 코드가 자동으로 생성된다.

이중에서 newmem에다가 원하는 코드를 작성하면 된다.

add가 더 깔끔하게 보이니까 나는 add +2로 코드를 작성하겠다.

newmem에 add dword ptr [ebx+000004A4],02 이 코드를 작성하고 excute를 누른다.

앗! 안됐다. 보니까, 코드를 대체하는게 아니라 추가하는 것이기 때문에

+2한 다음에 -1을 해준다. ㅇㄴ;;; +3으로 바꿔주자 (이럴거면 코드 대체가 낫지 않나 싶다)

+3으로 바꾸고 실행하면 성공!

'Web hacking' 카테고리의 다른 글

| [워드 프로세서 문서 암호 분석] 암호화된 한글 파일 분석 (1) (2) | 2021.07.23 |

|---|---|

| [Cheat Engine] Tutorial - Step 6 (0) | 2021.07.21 |

| [Cheat Engine] Tutorial - Step 5 (0) | 2021.07.21 |

| [Cheat Engine] Tutorial - Step 4 (0) | 2021.07.21 |

| [Cheat Engine] Tutorial - Step 3 (0) | 2021.07.21 |

Comments